Cyber Defense Center

INTELIGÊNCIA PARA ENRIQUECER A DETECÇÃO E RESPONDER IMEDIATAMENTE A UMA AMEAÇA

Somos uma empresa focada em inteligência de SOC que desenvolveu camadas de tecnologia para apoio ao serviço de Detecção & Resposta. Desenvolvemos nosso próprio SOAR para orquestrar as ações de enriquecimento de alertas e respostas automatizadas a ameaças. Somos capazes de suportar e integrar com qualquer tecnologia moderna que nos forneça uma API onde possamos executar as ações necessárias de enriquecimento e resposta no processo de detecção. Já consumimos informações de mais de 150 fontes de informação e somos capazes de responder automaticamente na maioria das tecnologias de proteção como EDR, NGFW, WAF, AZURE, AWS e outros.

Milhares de regras de detecção

Possuímos milhares de regras de detecção contemplando diferentes tecnologias, cenários e origens de eventos. Sejam logs, tráfego de rede, e-mails e qualquer outra fonte.

Integrações com as principais tecnologias

Possuímos conectores para todas as principais tecnologias de mercado para sermos capazes de detectar ações potencialmente maliciosas e responder a essas ameaças.

Inteligência de Ameaças

Utilizamos feeds de Threat Intelligence como OTX, Pulsedive e AXUR centralizadas através do MISP da Vortex e alimentando as detecções e as tecnologias de proteção com os IOCs correspondentes.

Enriquecimento da detecção

Toda detecção realizada pelo SIEM passa por um processo de enrichment, onde automaticamente buscamos informações detalhadas de cada observable (URL, hash, IP, hostname e arquivo) e alimentamos o case para garantir assertividade na detecção e possibilitar uma resposta mais rápida.

Respostas rápidas e automatizadas

Após a etapa de enriquecimento, temos uma informação qualificada sobre a detecção, o que nos permite tomar ações de respostas automatizadas, como por exemplo, conectar no firewall e criar uma regra de bloqueio, isolar um host no EDR ou executar um scan na ferramenta de proteção de endpoint.

Mapeamento com o MITRE ATT&CK

Utilizamos o MITRE ATT&CK para realização de modelagem de ameaças para nossos clientes. As regras de detecção do SIEM possuem mapeamento com as respectivas táticas, técnicas e procedimentos (TTPs) utilizadas pelos atacantes e catalogadas no framework ATT&CK.

Soluções Modulares e customizáveis

Oferecemos pacotes de soluções segmentados pela maturidade atual do cliente em cybersecurity. Não importa em que ponto da jornada você esteja, nós temos a solução sob medida para você e estaremos ao seu lado para evoluírmos em conjunto.

Visibilidade em tempo real

Entregamos o COCKPIT VORTEX para o cliente ter visibilidade em tempo real de todos os serviços, indicadores, dashboards e relatórios. O serviço de SOC não é uma caixa preta para o cliente, ele acompanha cada detalhe do seu contrato.

Conformidade com principais frameworks

Todos os nossos serviços e processos são baseados em frameworks como CIS CONTROLS e NIST Cybersecurity Framework. Ao contratar nossos serviços, o cliente recebe a informação de quais controles de quais frameworks estão sendo atendidos pelas nossas linhas de serviço.

METODOLOGIA PRÓPRIA E CUSTOMIZADA

Antes de tudo, realizamos um diagnóstico, buscando conhecer a fundo a sua empresa, sua Tecnologia da Informação, os processos nela adotados, pontos fortes e fracos, necessidades e objetivos. A partir daí é que encaixamos nossa área de Operação, buscando atender a seus objetivos de maneira integrada com a sua equipe, transformando-nos parte do seu time.

Nossa metodologia com base no NIST Cybersecurity framework, se baseia em 5 pilares de atuação – Gestão, Prevenção, Análise, Detecção e Reação – com as atividades específicas de assessment, mapeamento e documentação sendo realizadas na fase de SETUP. Após a entrada em operação, as atividades de ONGOING se iniciam e são executadas de forma periódica pelo nosso Cyber Defense Center.

- Reunião de acompanhamento de serviços;

- Portal do cliente

- Relatório de plataforma

- Recomendações de Segurança

- Cockpit Vortex

- Implantação de melhores práticas (NIST, CIS e SANS)

- Implantação de patches e fixes

- Atualização de assinaturas

- Atualização de versão

- Monitoramento de eventos de segurança (SIEM)

- Monitoramento de capacidade e disponibilidade

- Threat Hunting

- Inteligência de ameaças

- Atendimento a solicitações e incidentes

- SLA de atendimento

- Resposta a incidentes

- Automatização e orquestração

Cyber Defense Center In a Box

Com objetivo de contribuir consultivamente com a proteção adequada para cada tipo de empresas com ambientes tecnológicos totalmente distintos, a Vortex Security desenvolveu o Cyber Defense in a Box, que é um bundle de serviços direcionado para necessidades específicas para cada momento das empresas, sejam elas pequenas, médias ou grandes corporações com ambiente tecnológico complexo:

| Starter | Advanced | Enterprise | |

|---|---|---|---|

| SIEM - Network Traffic Monitoring | |||

| SIEM - User Entity Behavior Analytics (UEBA) | |||

| SIEM - Security Log Correlation | |||

| VORTEX Threat Intelligence | |||

| VORTEX SOAR | |||

| VORTEX Detection & Response | |||

| VORTEX Service Portal | |||

| VORTEX Cockpit | |||

| VORTEX Customer Success | |||

| Domain Surface Monitoring | |||

| Credential Monitoring | |||

| VIP Monitoring | |||

| Deep & Dark Web Monitoring | |||

| Vulnerability Management for Servers | |||

| Vulnerability Management for Endpoints | |||

| Vortex Vulnerability Remediation | |||

| Policy Compliance for Servers | |||

| Policy Compliance for Endpoints | |||

| Cloud Security Posture Assessment | |||

| External Attack Surface Management |

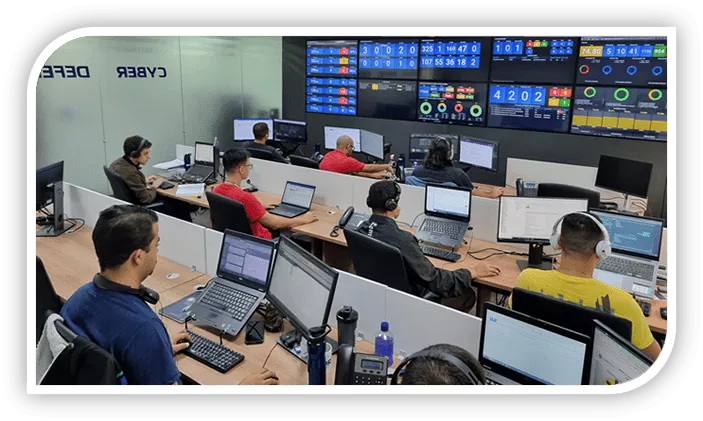

Profissionais altamente especializados, certificados pelos principais institutos e fabricantes e com vasta experiência em atendimento a empresas de diferentes segmentos, trabalhando como seu advisory em regime 24 x 7 x 365, gerenciando, monitorando e dando visibilidade de forma holística do desempenho, disponibilidade e segurança do ambiente de TI.

Infraestrutura de atendimento ao cliente projetada de forma redundante para suportar casos de falhas e os seguintes eventos sem interrupção nos serviços prestados: ausência de fornecimento de energia elétrica, falha de link de internet ou Lan-to-Lan, manutenção preventiva e corretiva de componentes de rede, servidores e aplicativos, falha completa ou destruição de 1 SOC e 1 Data Center.

Controles preventivos e detectivos de acesso às instalações do SOC (Security Operations Center) com controle de acesso físico, autenticação em dois fatores e CFTV com detecção de movimento para garantirmos que apenas pessoas devidamente autorizadas possuam acesso ao ambiente onde as informações dos clientes são manuseadas.

RESPIRAMOS SEGURANÇA

NÃO FOCAMOS EM VENDER PRODUTOS OU TECNOLOGIAS ESPECÍFICOS

PENSAMOS A SEGURANÇA DA SUA EMPRESA, DENTRO DA SUA REALIDADE.

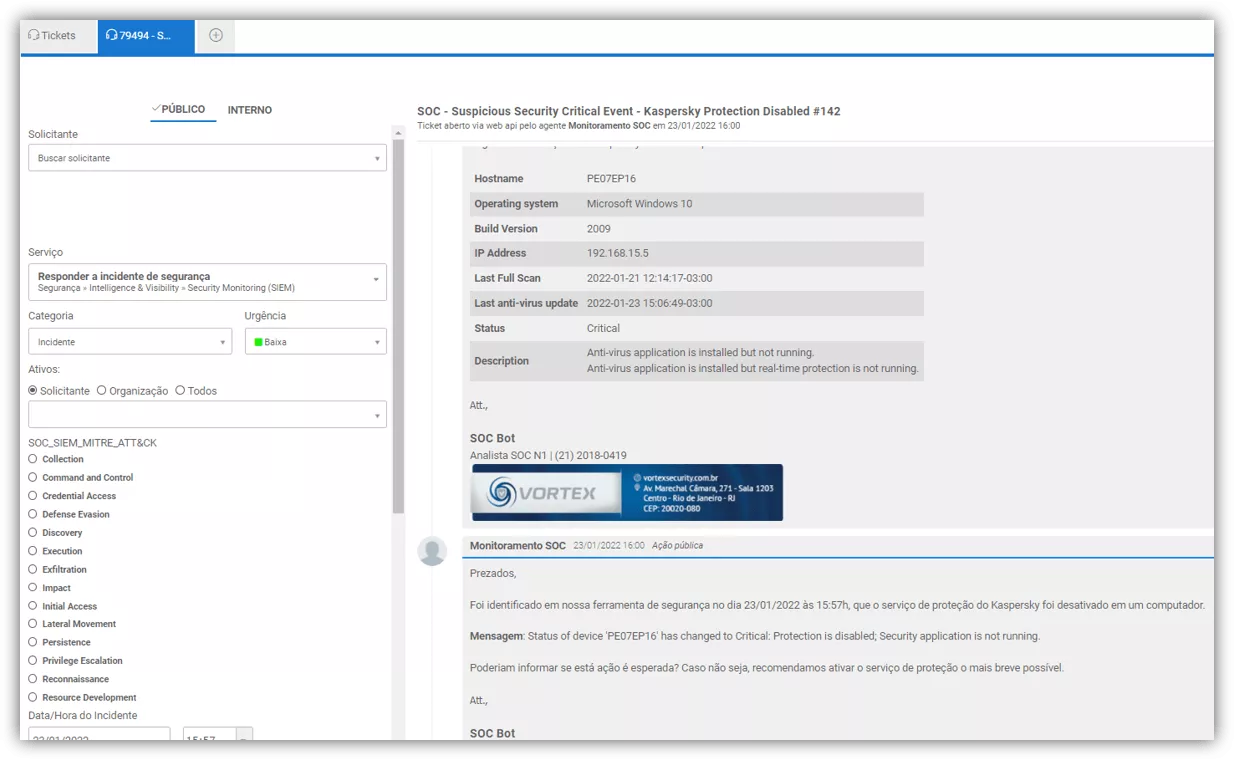

PORTAL DO CLIENTE

O Portal do Cliente é a implantação fiel do catálogo de serviços contratado pelo cliente, suas atividades e SLA, é onde fica contido todo o histórico de interação com o cliente.

Implementação integral do Catálogo de Serviços, suas atividades e SLAs.

Permite ao cliente acompanhar em tempo real o status de suas solicitações e incidentes.

Processos definidos com base no ITIL (Incidente, Problema, Solicitação, Mudança).

Relatórios detalhados de chamados por atividades e verticais

Cockpit de gestão para visibilidade das métricas dos serviços em tempo real.

Visibilidade de métricas e indicadores para cada serviço contratado.